Utiliser le DevCloud OpenVPN d’OVH pour travailler depuis un hotspot

Panne de fibre optique hier: plus d’internet et des projets sous le coude à terminer, des clients qui attendent.

Le technicien support de SFR fibre m’annonce que c’est une panne locale et qu’un technicien passera… mais pas avant 10 jours.

Que faire? J’ai bien un Neuf Wifi/SFR Wifi à portée de signal, mais c’est de l’accès internet pour Télétubbies à la mode du parti communiste chinois, bridé et fermé de partout: pop, smtp, http, https et c’est tout, avec un serveur DNS quasi toujours à la rame. Donc impossible de travailler avec mes outils et protocoles usuels: ligne téléphonique SIP, FTP, SSH, NFS, XMPP, IMAP, SMTPS, et j’en passe…

Puis là je me rappelle qu’il y a les solutions de Cloud Computing de chez OVH, j’avais d’ailleurs participé au beta-test des miniCloud. Des machines virtuelles installables sur demande, payables à l’utilisation. Je n’en avais pas pris au final car j’avais le VPN chez moi sur mon Dockstar pour quand j’étais en déplacement. Mais cette fois-ci c’est la solution parfaite.

Ni une ni deux, je vais voir ce qu’il y a comme machines pré-configurées dans leur section DevCloud: parfait y un serveur OpenVPN tout prêt, je fonce sur l’interface du manager des clouds d’OVH.

Je précise que je suis déjà client chez OVH pour des noms de domaine, de la téléphonie sur IP, etc… donc j’ai déjà un compte client, et même un peu de crédit prépayé, les nouveaux clients devront eux s’affranchir de ces étapes.

Installation et configuration d’une machine virtuelle avec serveur OpenVPN opérationnel en quelques minutes à peine

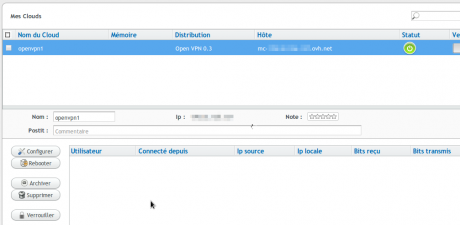

Depuis la première page de l’interface du manager, on a le choix des distributions pour créer notre machine virtuelle. Je choisi ici la distribution Open VPN 0.3 et lance sa création.

Au bout de quelques dizaines de secondes la machine virtuelle est créée, lancée et prête à l’emploi. Il ne reste plus qu’à créer un ou des utilisateurs pour le VPN et adapter le port pour que ça passe au travers des quelques ports autorisés de Neuf WiFi.

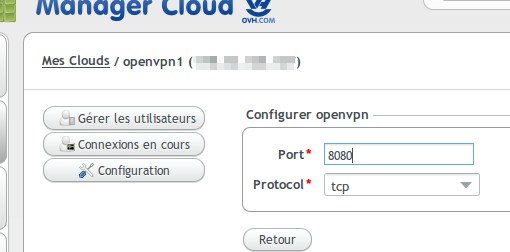

Configurer OpenVPN sur le port 8080 en TCP (car c’est un port autorisé* pour le http pour Neuf Wifi, et puis au pire sur d’autres hotspots le 8080 passera quasiment depuis n’importe où)

*Liste des ports autorisés sur Neuf WiFi / SFR WiFi:

* HTTP TCP 80, 8080

* HTTPS TCP 443

* MAIL TCP 25,110,143,220

* SIP UDP 5060 (pas certain que ce soit encore d’actualité depuis que SFR a bloqué les offres TWIN)

* IPSEC TCP 50,51

* IPSEC UDP 500

* SSH TCP 22 Je viens de découvrir ça en testant après rédaction de l’article, excellent!!

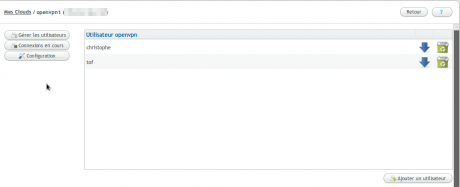

Configuration de l’utilisateur:

En fait il n’y a pas vraiment à configurer, mais juste ajouter un ou des utilisateurs à votre guise. Puis ensuite télécharger le fichier zip (la flèche bleue à droite de l’utilisateur) pour la configuration de la connexion sur votre ordinateur (zip contenant certificats et clef, ainsi que fichier d’auto-configuration).

Configuration sur l’ordinateur local

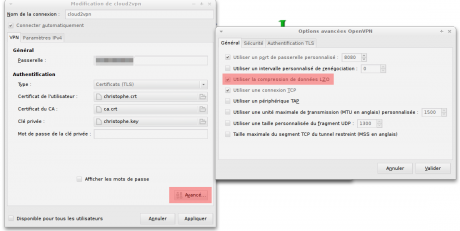

Il suffit de dézipper le fichier téléchargé correspondant à la configuration pour votre utilisateur.

Puis sur Ubuntu c’est hyper-simple, j’utilise Network-Manager avec le paquet network-manager-openvpn, donc dans network-manager, dans le menu « Connexions VPN > Configurer le VPN », je n’ai eu qu’à choisir « Importer » et lui indiquer le fichier de conf .ovpn (fournis dans le fichier ZIP) pour que toutes les infos soient prises en compte.

Essai de connexion => Yes, ça marche.

Bon, en fait pas tout à fait… Pas de ping, pas de requête DNS, rien ne sort, rien… pourtant les routes sont bonnes.

Apparemment dans la conf en local ça a oublié de prendre en compte l’information sur la compression LZO, juste une case à cocher mais si on ne le sait pas on peut chercher d’où vient le problème pendant un bon moment…

Nouvelle connexion au VPN => là ça marche vraiment!! Je peux me connecter à mon compte XMPP et aller mettre à jour une machine en SSH 🙂

Conclusion

C’est rapide à installer, redoutable d’efficacité et de simplicité (j’ai déjà installé 2 serveurs OpenVPN sur Debian, je sais que faire cela à la main « from scratch » ça demande pas mal de temps et beaucoup de rigueur).

A ce tarif de 1.2 ct de l’heure, ça me revient à 28,8 centimes par jour. 2,8€ pour les 10 jours à attendre que l’on vienne me rétablir la fibre optique. Bref un coût très acceptable pour pouvoir continuer mon activité.

Pour les requêtes DNS, c’est le jour et la nuit par rapport à Neuf WiFI. Pour le web les sites qui étrangement rament*, par le VPN ils passent très bien. Ça semble même globalement plus rapide qu’en direct avec Neuf Wifi, je pense grâce à la compression LZO.

*J’avais déjà remarqué ça auparavant et en était arrivé à la conclusion que SFR doit appliquer une certaines prioritisation sur certains sites web, contraire à la neutralité du net.Des sites rament plus que d’autres, voire sont inaccessibles sur la connexion SFR WiFi de ma propre Neufbox, alors qu’aucun problème en direct sur cette même Neufbox au même moment… Ya de quoi se poser des question, non?

Si vous arrêtez votre machine virtuelle car vous le l’utilisez plus, elle passera alors en mode « archivage » et ne vous sera plus facturé. Seule ombre au tableau, lorsqu’elle ré-émerge de l’archivage (pour une nouvelle utilisation), la machine virtuelle change d’adresse IP: donc il ne faut pas oublier de changer l’adresse IP du serveur VPN dans la conf de votre client en local.

Bon évidemment, ce genre de solution n’est pas pour les petits leechers qui pensent avoir une solution permettant de les anonymiser et faire plein de conneries au regard de la loi: pour avoir un Cloud il faut déjà montrer patte blanche lors de la création de votre compte (on sait qui vous êtes) et vous tombez toujours sous le coup la loi française. C’est une solution pour travailler, dont je vous parle ici.

Salut,

Merci pour cet article, je suis actuellement dans la situation que tu as a connus (hormis que je suis client adsl..), Pour ma part j’ai utilisé un dedibox mais ca revient au même 🙂

Je rédige ce commentaire pour informer que le port DP 5060 est bien fonctionnel et l’utilisation de l’udp permet un meilleur ping dans les jeux en ligne.

Est il possible d’utiliser ce système pour sécuriser une connexion wifi sur un hotspot gratuit ?

Oui bien-sur, j’utilise aussi OpenVPN pour être en toute sécurité sur les hotspots wifi 😉

Salut,

Excusez mon excès de newbisme mais est-ce que les mots de passes voyagent « en clair » (e.g non-cryptés) lors de connexions sur les hotspot avec cette solution ?

Ça dépend de quels mots de passe tu parles et à quel type de voyage auquel tu fais référence.

Si tu parles de l’authentification au serveur VPN, il n’y a pas de mot de passe, c’est une authentification par un système de clef publique/clef privée et de certificat.

Ensuite, passer par un VPN (virtual Private Network) c’est utiliser un tunnel chiffré entre un point A et un point B, le point A étant ton ordinateur et le point B le serveur VPN. Tout ce qui transite entre ces deux points dans le tunnel est complétement chiffré. Ensuite tout ce qui transite après le point B vers l’Internet reprend sa nature originelle.

Si tu parles de mots de passes qui transitent habituellement en clair (accès compte mail en POP, compte FTP ou site web sans https, MSN, etc…). Alors ils ne seront pas visibles au niveau du hotspot, le moindre octet d’information sera crypté jusqu’au bout du tunnel, mais ils seront à nouveau en clair au niveau du serveur VPN et aussi ensuite dans le reste de leur voyage sur le net. Voilà, ça évite juste que le moindre « kiddie » de douze ans posté en renard sur le hotspot avec son manuel PDF en main et son petit utilitaire de « hacker du dimanche en 3 clics » puisse te chopper tes mots de passes ou lire tout ce que tu consultes ou envoie sur le net (web, mail, messagerie instantanée, etc…).

Si tu parles de mots de passe qui ne transitent déjà pas en clair naturellement: ftps, https, ssh, mail sécurisé, etc… Donc il n’y a théoriquement pas de problème à la base (à part un coup de Man-In-The-Middle sur ce hotspot). Le problème c’est que les hotspots sont souvent bridés et ne permettent que rarement l’utilisation de tels protocoles (hormis le https). D’où l’intérêt d’utiliser un VPN pour avoir accès à l’Internet plein et entier 🙂

Comme le serveur VPN relais toutes les données qui transitent entre ton ordinateur et l’Internet, t’as intérêt à avoir une grande confiance en la machine (voire l’infrastructure réseau) sur laquelle réside ton serveur VPN. Genre utiliser un serveur VPN gratuit ou pas cher en Chine ou au Bélarusse, ya de grandes chances de « Honeypot », je pense que j’en aurai autant confiance que d’aller dans une partouze sans préservatif avec des toxicos.

Voilà pourquoi je préfère avoir mon serveur VPN chez moi, sur une machine configurées et blindée par moi-même, ou bien sur un VPS/Cloud chez OVH que j’allume et éteint selon mon besoin.

Eh bien je crois avoir tout compris. Je te remercie pour tes explications claires. Il s’agissait bien du premier cas de figure dont je parlais.

Thumb up.

Dans l’absolu, les conditions d’utilisations de SFR excluent de contourner les limitations du hotspot.

Dans l’absolu je fais juste du TCP sur le port 8080, voire 80 avec un serveur situé en France, sans contourner aucunement le fonctionnement intrinsèque du hotspot. Et je m’identifie bien gentillement avec mon compte personnel via le navigateur web pour une session de 2h.